当サイトのクッキーについて IBM のWeb サイトは正常に機能するためにいくつかの Cookie を必要とします(必須)。 このほか、サイト使用状況の分析、ユーザー・エクスペリエンスの向上、広告宣伝のために、お客様の同意を得て、その他の Cookie を使用することがあります。 詳細については、オプションをご確認ください。 IBMのWebサイトにアクセスすることにより、IBMのプライバシー・ステートメントに記載されているように情報を処理することに同意するものとします。 円滑なナビゲーションのため、お客様の Cookie 設定は、 ここに記載されている IBM Web ドメイン間で共有されます。

IBM Consulting

グローバルなAWS活用での特権ID管理ソリューション導入事例|連載「IBM Services for AWS Cloud」

2022年06月29日

カテゴリー IBM Consulting

記事をシェアする:

IBM Consulting Hybrid Cloud Service AWS Strategic Partnershipの新村です。

今回は「IBM Services for AWS Cloud」の第2回として、IBM ServicesがAWSを活用したシステム構築案件で経験したAWS環境の特権ID管理の課題と、その解決策として採用した「CyberArk」という特権ID管理ソリューションについて紹介します。

事例の背景

今回のお客様は海外にある複数の支店で所有しているシステムをAWSへ移行する計画をしていました。

各支店ではIT要員が常々不足しているため、AWSに移行することによってシステム管理負荷を下げたい、インフラ管理に人手を割きたくない・割けない、という状況です。

また拠点ごとに個別のITシステムを構築してきたことから、セキュリティーや運用管理にまつわるレベル感が支店によって異なっており、監査の際に現状レベルが低い支店が指摘を受ける、ということも発生していました。

そこで、日本にある本店のIT部門主導でAWS上に支店共有のクラウド基盤を作り、基盤全体を本店側で管理する方針となりました。各支店のオンプレミスのシステムをAWSに移行することで、本店基準の共通セキュリティー標準や運用機能を横串で展開し、支店全体でのIT基盤運用レベルを底上げするとともに、各支店での個別実装・運用負荷を下げるという構想です。

一方、海外では日本よりITシステムに要求するセキュリティー要件が高く、具体的に備えることが必要な機能についても言及されていました。

課題

本案件のAWSクラウドでの基盤展開には、海外のセキュリティー要件に起因する特権ID管理の課題がありました。

海外のセキュリティー要件に起因する特権ID管理に関する要求事項:

- その国で動くシステムに影響しうる権限を持つ特権IDの利用には、その国で働く従業員による事前の承認が必要

- 前項の特権IDが使用された場合には、その国で働く従業員による作業内容の監査が必要

AWSでの共通基盤という特性により、特に課題と考えられたのがAWSのマネジメントコンソールでの作業です。AWSのマネジメントコンソールにはIAMユーザでログインしますが、マネジメントコンソール自体の機能でログインを守ることができるのはパスワードおよびMFA(Multi Factor Authentication) です。一方、マネジメントコンソールでの作業はAWSのリソースを直接操作できるため、当然支店のITシステムに影響しうる操作も可能です。

事前の承認や事後の監査は、例えばID使用者、承認者、監査者がみな同じ支店に勤務していて、かつ同一時刻で行動できるのであれば、使用者が作業を申し出て承認をもらい、作業者の後ろで監査者が見るというようなアナログなやり方でも、充足することができる要件だったかもしれません。

しかし、今回のクラウド上での共通基盤というシステム構成と、日本での横串での運用という要件により、マネジメントコンソールでの作業は、日本にある本店側で実施する必要がありました。当然、遠隔地である支店側ではその作業内容を直接見ることはできません。また使用者、承認者、監査者には時差もあります。

さらに、GUI操作で実施されるマネジメントコンソールでの作業をどのように事後に監査可能にするかというのも課題です。AWSで監査というとCloudTrailというサービスがあります。CloudTrailを用いればAPI単位での監査ログは取得できます。ただ、そのログから作業内容を第三者が監査するには監査者にも相応のAWSの知識とスキルが必要になり、支店側でその人員を揃えることも難しいと考えられました。

特権ID管理ソリューション「CyberArk」

これらの課題の解決には、国をまたいだシステマチックな申請・承認・監査のフローと、誰でも実施可能な事後監査を実装する必要がありました。

そこで採用したのが、IBMがちょうど2018年に協業を発表していた「CyberArk」というオンプレ・クラウドに渡る様々なプラットフォームに対応した特権ID管理ソリューションです。

特権IDを使用するための申請・承認のフローを組み込み機能として保有しており、特権IDが存在するシステムへのパスワードレス・ログインが可能です。さらに特権IDでのログイン先には、Privileged Session Manager (PSM)と呼ばれるゲートウェイとなるサーバーを経由して接続する仕組みにより、PSM上で特権IDでの操作をすべて録画して記録することが可能で、特権IDを使用した操作記録を簡便に事後確認できるという機能も持っています。

また、クラウドでの実装実績もあり、CyberArkの具備する機能は今次案件の要件を満たすことができると考えられました。

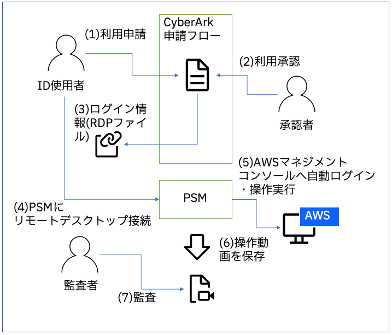

CyberArkをつかった場合の、ID使用者による申請から、承認とIDの払い出し、IDを使用したAWSマネジメントコンソールへのログイン、操作の録画とその監査の流れを以下に示します。

CyberArkの仕組み

- ID使用者はCyberArkにログインし、利用する特権IDを選択して利用申請を実行します。CyberArkは承認者にメールで通知します。ーー(1)

- 承認者は通知メールからCyberArkにログインし、申請を確認・承認します。ーー(2)

- ID使用者に承認された旨のメールが送付されます。ID使用者がCyberArkにログインすると、PSMログインのためのRDP(リモートデスクトップ接続の情報ファイル)がダウンロードできます。ーー(3)

- RDPファイルを実行してPSMサーバーにリモート・デスクトップでログインします。ーー(4)

- CyberArkがログイン対象システム(今回はAWSマネジメントコンソール) にPSMサーバーのWEBブラウザで自動ログインし、ID使用者はPSM上でコンソール操作が可能になります。ーー(5)

- PSMサーバーにログインしてからの操作が動画として記録されます。ーー(6)

- 監査者はCyberArkにログインして、記録された動画を再生して作業の監査ができます。ーー(7)

このCyberArkの仕組みを、共通の特権ID管理機能として、すべての支店からアクセスできるようにAWSの共通基盤上に構築しました。

遠隔地かつ時差のある環境における、AWSマネジメントコンソールの特権ID使用にあたっての、申請・承認・利用・監査が、クラウド上のCyberArkを利用して一連のフローとして運用できるようになりました。

最後に

この記事ではAWSを活用したシステム構築案件でのAWS特権ID管理の課題と、その解決策として採用したソリューション「CyberArk」の事例を紹介しました。

IBMはAWS環境でも活用できる様々なソリューションを持ったパートナーと協業しています。今回もIBMとCyberArkの協業により、国をまたぐグローバルな環境でのAWS特権ID管理の課題を解決することができました。IBMはAWSと多様なパートナー・ソリューションを組み合わせて活用し、お客様の課題を解決する支援が可能です。さらなるAWSの活用に向けて、ぜひIBMにコンタクトください。

関連情報

日本 IBM、特権アカウント管理で CyberArk との協業を開始

IBM Services for AWS Cloud の詳細はこちら

連載「IBM Services for AWS Cloud」

新村 俊介

日本アイ・ビー・エム株式会社

IBMコンサルティング事業本部

ハイブリット・クラウド・サービス AWS Strategic Partnership

More IBM Consulting stories

ラウンドテーブルを通じてPwDA+Week2024を振り返る(後編) | インサイド・PwDA+9

IBM Partner Ecosystem

日本IBMグループのダイバーシティー&インクルージョン(D&I)活動の特徴の1つに、当事者ならびにその支援者であるアライが、自発的なコミュニティーを推進していることが挙げられます。 そしてD&Iフ ...続きを読む

ラウンドテーブルを通じてPwDA+Week2024を振り返る(前編) | インサイド・PwDA+9

IBM Partner Ecosystem

日本IBMグループのダイバーシティー&インクルージョン(D&I)活動の特徴の1つに、当事者ならびにその支援者であるアライが、自発的なコミュニティーを推進していることが挙げられます。 そしてD&Iフ ...続きを読む

風は西から——地域から日本を元気に。(「ビジア小倉」グランドオープン・レポート)

IBM Consulting, IBM Partner Ecosystem

福岡県北九州市のJR小倉駅から徒歩7分、100年の歴史を刻む日本でも有数の人気商店街「旦過市場」からもすぐという好立地にグランドオープンしたBIZIA KOKURA(ビジア小倉)。 そのグランドオープン式典が2024年1 ...続きを読む