APTs o Amenazas Persistentes Avanzadas

Por Jordi Medina, @jordimedina

¿Qué es una APT?

Wikipedia nos da la siguiente definición: «Una amenaza persistente avanzada, también conocida por sus siglas en inglés, APT (por Advanced Persistent Threat), es un conjunto de procesos informáticos sigilosos y continuos de piratería informática, a menudo orquestada por humanos, dirigido a una entidad específica. Una APT, generalmente, fija sus objetivos en organizaciones o naciones por motivos de negocios o políticos. Los procesos de APT requieren un alto grado de cobertura durante un largo período de tiempo. El proceso avanzado involucra sofisticadas técnicas que utilizan software malicioso para explotar vulnerabilidades en los sistemas. El término ‘persistente’ sugiere que existe un control y monitorización externos para la extracción de datos de un objetivo específico de forma continua. El término ‘amenaza’ indica la participación humana para orquestar el ataque.»

O, por simplificarlo: las APTs son un tipo de malware creado específicamente para atacar a una empresa o gobierno concretos con el objetivo principal de robar su información y mantenerse oculto a la vista del mismo el mayor tiempo posible. Cuanto más tiempo permanezca oculto, más información será capaz de extraer.

Es cierto que existen APTs cuyo objetivo no es el de robar información sino el de causar daño al destinatario: uno de ellos, el virus Stuxnet, está considerado como la primera «ciberarma» del mundo, y fue capaz de detener los reactores nucleares de Irán en el año 2010, causando pérdidas de suministro eléctrico que afectaron a todo el país.

¿Cómo se crea una APT?

Partamos de la premisa de que una APT es una herramienta que se desarrolla con un objetivo concreto: atacar a una entidad o empresa determinada. Para que sea lo más efectiva posible, los desarrolladores de la misma realizan amplias investigaciones acerca de su objetivo:

– Sistemas informáticos internos y externos

– Bases de Datos que se utilizan

– Sistemas de seguridad de la red

– Sistemas de seguridad del puesto de trabajo

– Socios conocidos

– Contratos con terceros

– Directivos

– Empleados

Aunque pueda parecer complejo obtener toda esta información, no lo es tanto: una simple búsqueda en Google puede proporcionar buena parte de ella. Un ejemplo claro son las administraciones públicas: todas ellas, cumpliendo con la legalidad, publican en los Boletines Oficiales del Estado, indexados por Google, sus adquisiciones de TI, contratos con terceros y muchísima otra información.

Un análisis un poco más exhaustivo del objetivo, como visitar su página web, la caché de Google de la misma, y una búsqueda en redes sociales como LinkedIn o Facebook, puede proporcionar el resto de información necesaria.

Una vez se dispone del máximo de conocimientos posibles solo hay que diseñar un software que sea capaz de aprovechar una vulnerabilidad del sistema. Una vulnerabilidad conocida puede ser más que suficiente si afecta a los sistemas objetivo; pero si no lo es, en la Internet profunda se pueden adquirir vulnerabilidades de día cero no publicadas por los fabricantes de software o hardware, por unos pocos miles de dólares.

Cuando ya se dispone de la pieza de malware creada, viene la parte compleja: introducirla en la red del objetivo.

¿Cómo se infecta un objetivo con una APT?

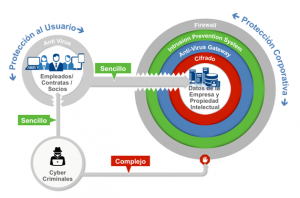

Las empresas y gobiernos son conscientes de que la seguridad es importante, por lo que tienen desplegadas múltiples capas de seguridad tanto en la red como en el puesto de trabajo, por lo que acceder de forma ilícita a las mismas, saltándose todos los controles, puede llegar a ser complejísimo.

Desafortunadamente tenemos un elemento en las empresas que es el eslabón más débil de cualquier sistema informático: el usuario, que no es experto en informática ni en seguridad y que suele ser fácil de engañar, mientras que los atacantes son enormemente ingeniosos y creativos.

Hace poco un compañero me comentaba el siguiente caso: “En un banco de Estados Unidos hemos encontrado una APT que llevaba activa cerca de nueve meses, robando información de clientes y préstamos hipotecarios. Al realizar un análisis forense, hemos descubierto que la APT se introdujo en la empresa a través de un documento de texto enviado a uno de los directivos. Tras hablar con él y ver el contenido de los correos electrónicos nos percatamos de que un supuesto cazatalentos le había contactado para ofrecerle un puesto en un competidor a través de una red social. El supuesto cazatalentos le mandó una propuesta laboral por email desde una cuenta de Hotmail para que los filtros del correo electrónico no identificaran al remitente como un cazatalentos. El documento realmente contenía una propuesta de trabajo, pero ejecutaba una macro aprovechando una vulnerabilidad del procesador de textos para instalar la APT. Por supuesto, la oferta era falsa, la dirección de Hotmail ya no existe y el perfil del cazatalentos en la red social también ha desaparecido.”

La mayoría de veces no es necesaria una estrategia tan compleja, un simple correo electrónico con un adjunto que suscite la curiosidad del usuario es suficiente para infectar su equipo.

¿Cómo podemos protegernos de las APTs?

Como ya se ha indicado, una APT es una pieza de software maliciosa única y que tiene exclusivamente el propósito de infectar a un objetivo concreto. Esto hace que las soluciones tradicionales de protección, como los antivirus, se vuelvan inútiles frente a este tipo de ataques, ya que el 80% de su detección se basa en firmas, es decir, en conocer el malware previamente, y el otro 20% se basa en el comportamiento, es decir, en lo que trata de hacer el malware en el sistema, algo que en la mayoría de casos suele suponer un alto nivel de falsos positivos, lo que implica mucho esfuerzo por parte de los departamentos de seguridad en investigar alertas que no suponen amenazas reales.

Las APTs están diseñadas para ser silenciosas, por lo que una vez en el sistema suelen pasar un largo período sin hacer nada más que propagarse en busca del objetivo, manteniéndose en silencio y lo más ocultas posibles. Si el atacante ha hecho los deberes, conocerá el antivirus/antimalware del que dispone el objetivo y conocerá perfectamente cómo puede evitar su detección.

Existen en el mercado múltiples soluciones para detener las APTs, la mayoría de las cuales se basan en una solución de red. Esta aproximación puede detectar una amenaza cuando se produce dentro de la red corporativa, pero no protege al objetivo del ataque más plausible, el usuario.

Hoy en día, los usuarios somos móviles, no estamos atados a una mesa en nuestras oficinas y no siempre que utilizamos nuestro ordenador lo hacemos conectados a la VPN corporativa. Es relativamente fácil que un empleado se infecte estando de viaje o en su casa y luego propague la APT al resto de equipos de la red y cuando la solución de red lo detecte ya se encuentre en varios equipos e incluso que haya sido capaz de extraer información, por ejemplo del propio equipo del usuario.

Una aproximación más directa es proteger el equipo del usuario, puesto que él es mayoritariamente el origen de la infección. Existen soluciones basadas en un pequeño agente instalado en el puesto de trabajo que no requieren de estar conectado a la red corporativa. Estos agentes utilizan la potencia de procesamiento del Cloud para realizar los análisis y bloquear la infección y propagación de APTs a otros equipos, aunque no se encuentre conectado a la red corporativa, y sin necesidad de tener una firma para su detección.

Además, aprovechando la potencia del Cloud y sin penalizar el rendimiento de los equipos donde está instalado este tipo de soluciones, se utilizan diversos motores de múltiples fabricantes de antimalware para detectar amenazas conocidas que el antivirus que tengamos instalado puede que no detecte, convirtiéndose en el complemento ideal para éste.