IBM Cloud Blog

IBM Log Analysis を使った Kubernetes の監査ログ収集と確認方法

2022年02月25日

カテゴリー IBM Cloud Blog | IBM Cloud チュートリアル

記事をシェアする:

Kubernetes API サーバーを介して IBM Log Analysis に渡された監査ログの確認方法

監査ログ転送をセットアップし、IBM Log Analysis を使った Kubernetes の監査ログ収集と確認方法について説明します。

クラスター管理者は、簡単なステップに従って、 Kubernetes のリソース監査ログの内容に関する質問(たとえば、誰がKubernetes のリソースを削除したか、 いつ、何があったのか)に答えることができるようになります。

監査ログとは

監査ログを使用すると、クラスター内のユーザーによって開始された操作をよりよく理解することができます。これは、業界および社内標準に対する問題のトラブルシューティングや、コンプライアンスの報告に役立ちます。

クラスターに対する Kubernetes API サーバーの監査は、デフォルトで有効になっていますが、監査データはログ転送をセットアップするまで使用できません。 IBM Cloud のロギング・インスタンスに、 IBM Cloud Kubernetes Service、 Kubernetes API サーバー、およびワーカーノードの監査ログを転送できます。

必ず、 Log Analysis へ Kubernetes API 監査ログの転送を行うためのセットアップを完了していることを確認してください。

VPC上に Kubernetes クラスターを迅速にセットアップするには、 “Multizone Kubernetes and VPC Load Balancer Setup”にあるTerraform スクリプトを使用できます。

ログの照会およびデコード

Kubernetes のクラスタの概要ページからロギングを有効にして起動することができます。これによりIBM Log Analysisビューに監査ログが表示されます。

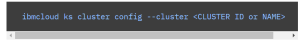

1 . テストするには –admin フラグを指定せずに、クラスターのコンテキストを設定します。

注: –admin フラグを使用すると、クラスター管理コンテキストが表示され、 RBACをオーバーライドする IAM ユーザーが表示されない場合があります。

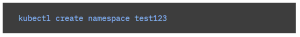

2 .次のコマンドを使用してnamespaceを作成します。

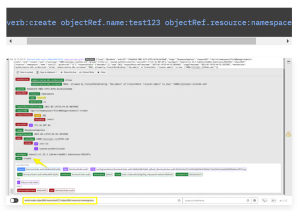

3.Log Analysis UIで、以下クエリを入力します。

verb:create objectRef.name:test123 objectRef.resource:namespaces

これでどのIAMユーザーが、いつ、namespaceを作成したのかを知ることができます。

注:objectRef.resourceはオプションであり、 任意のKubernetes リソース ( secrets, configmaps, servicesなど ) を指定することができます。

4.同様に、コマンド “kubectl delete namespace test123″を使用してnamespaceを削除することができます。 次に、監査ログから、namespaceを誰が、いつ削除したのかを素早く見つけることができます。

namespaceを削除したユーザーを確認するには、次のようになります。

5.照会からカスタム・ビューを作成するには、以下の手順で進めます。

Unsavedビューをクリックし、新しいビューで保存

新しいビューの名前を入力

必要に応じ、カテゴリーやアラート値も選択可能

ビューを保存すると選択したカテゴリー内リストに表記(カテゴリー未選択の場合はUNCATEGORIZED内リストに表記)

6.カスタム・ビューにアラートを追加するには、IBM Cloud Kubernetes documentationのステップ10を参照してください。

最後に

上記ステップにより、監査ログの内容、監査ログの記録、IBM Log Analysis の監査ログ転送、収集方法、ログ照会、および、解析してクラスター内のユーザーによって開始された操作を確認する方法を学習しました。

クラスター管理者はcontrol user access with IBM Cloud IAM and Kubernetes RBAC.を使用して、常にユーザー・アクセスを制御できます。 Kubernetes の監査と監査ポリシーの詳細については、 Kubernetes documentationを参照してください。

ご質問等ありましたら、Twitter またはLinkedInへお願いします。

この投稿は、2022年2月17日に、米国 IBM Cloud Blog に掲載されたブログ(英語)の抄訳です。

セキュリティー・ロードマップ

IBM Cloud Blog

統合脅威管理、耐量子暗号化、半導体イノベーションにより、分散されているマルチクラウド環境が保護されます。 2023 安全な基盤モデルを活用した統合脅威管理により、価値の高い資産を保護 2023年には、統合された脅威管理と ...続きを読む

量子ロードマップ

IBM Cloud Blog

コンピューティングの未来はクォンタム・セントリックです。 2023 量子コンピューティングの並列化を導入 2023年は、Qiskit Runtimeに並列化を導入し、量子ワークフローの速度が向上する年になります。 お客様 ...続きを読む

ハイブリッドクラウド・ロードマップ

IBM Cloud Blog

コンポーザブルなアプリケーション、サービス、インフラストラクチャーにより、企業は複数のクラウドにまたがるダイナミックで信頼性の高い仮想コンピューティング環境の作成が可能になり、開発と運用をシンプルに行えるようになります。 ...続きを読む