IBM Watson Blog

【セミナー抄録】セキュリティーの脅威を経営課題として捉える セキュリティーリスク管理の核心

2023年01月20日

カテゴリー IBM Data and AI | IBM Watson Blog

記事をシェアする:

2022年12月14日(水)13:00-14:00に開催されたセミナー「セキュリティーの脅威を経営課題として捉える セキュリティーリスク管理の核心」の抄録です。

昨今のサイバーセキュリティー脅威の現状

IBMのセキュリティー研究機関X-Forceが発行している2つの調査レポート「X-Force 脅威インテリジェンス・インデックス」「データ侵害のコストに関する調査」によると、2021年から2022年に発生したセキュリティーの脅威について、次のような新たな脅威や変化が観測されています。

最近はランサムウェアの攻撃が激増しています。特に、製造業に対しての攻撃が増えています。制御装置や工場の生産設備などのOT(Operational Technology)への攻撃のほか、電子デバイス・車・住宅・デジタル家電に使われているセンサー機器や駆動装置などのIoTへの攻撃が増えています。また、クラウドサービスやLinuxへの攻撃も増えています。つまり、セキュリティーの脆弱な製品やサービスを狙った攻撃が増えているのです。ほぼ全ての攻撃は脆弱な箇所から侵入されている、もしくは脆弱な箇所が悪用されているというのが、昨今の特性です。

ランサムウェアの感染経路と攻撃手法

ランサムウェアの感染経路についてですが、警察庁の調査結果では、侵入される入り口はVPN装置とリモートデスクトップが大半を占めています。従来型の不審メールの添付ファイルを開くことによる感染もなくはないのですが、最近のインシデントの実態としては、VPN経由やリモートデスクトップからの感染が多いのが実感です。

では、どうやって攻撃してくるのか、典型的な例で見ていきましょう。まず攻撃者は、外部から侵入できるVPN装置やリモートデスクトップの脆弱性を悪用して、企業のLANに不正に侵入してきます。その後、認証が甘いなどの脆弱性が存在するサーバーがどこかを探します。仮想サーバーのハイパーバイザーへの不正ログインが成功した例では、サーバーに不正侵入した後、ランサムウェアのプログラムをこっそり配置し、サーバーに残っている侵入時のログを消すことにより痕跡を残さないようにした上で、ある特定の時間になるとプログラムが実行されて、各種VM(Virtual Machine)が暗号化されてサーバー自体が起動できなくなり、業務停止や工場の操業停止に至り、大騒ぎになります。

攻撃者は、あらかじめ準備しておいた期限までに身代金を支払うように迫る脅迫状を送付したり、リークサイトに書き込んだりするのが一般的です。攻撃者は、事前に攻撃対象となる企業の情報システムを入念に調べ上げていて、脆弱性がどこに存在するかを確認して、リハーサルで本当に検知されないかを検証して、周到に準備をして攻撃を仕掛けてきます。企業のシステムに潜む複数の脆弱性を悪用することで攻撃は成立しますが、攻撃を防ぐには、現状では脆弱性を一つ一つなくしていくしか方法はありません。攻撃者から見て脆弱性がないシステムをどう作るかが、セキュリティー対策の鍵になっています。

ランサムウェアに悪用される代表的な脆弱性とその対応策

では、実際にどのような脆弱性が存在していたのか、そしてランサムウェア攻撃に対してどのような対策を取っていくべきか、解説を進めます。

-

脆弱なパスワード

明らかにサーバーやホストに設定しているパスワードが脆弱だったケースです。簡単なパスワードが使い回されていることが分かっています。攻撃者は容易に推測してさまざまなサーバーやホストへの不正侵入を成功させています。対策としては、推測されにくいパスワードに変更して、パスワード使い回しが起きないような運用にすることが重要です。

-

アクセス先が制限されていない

VPN装置のアクセス先を制限していなかったことが、被害を拡大させたケースです。対策としては、利用したい時間帯はマシンの電源を落としたり、LANケーブルを切る運用も必要です。

-

ランサムウェア感染を検知できない

ランサムウェアを検知できるアンチウィルスソフトやEDR(Endpoint Detection and Response)ソフトが使われていなかったために、被害を大きくしたケースです。ランサムウェア攻撃を検知するために、アンチウィルスソフトやEDRソフトを見直して変更いただく必要があります。

-

セキュリティーパッチが未適用

サーバーやホストに対して最新のセキュリティーパッチが当たっていなかったために悪用されたケースです。対策としては、全てのシステムに対して、緊急性の高いパッチを適用することが必要です。

-

ライフサイクルが終了したホストの存在

サーバーによっては、パッチが提供されていない古いサーバーで業務が遂行されていたために、悪用されたケースです。サポートが切れているホストについては、業務上必要なものもありますが、速やかに更新・更改の検討が必要です。

-

ログが残っていない

ログが残っていないケースでは、実際にどのような経路で何が行われていたか、事後の調査が困難となります。ログについては、サーバー単体で保持が必要ですが、攻撃者は自分が何をしたかの痕跡を消す傾向があるので、できれば外部の出力サーバーに吐き出す仕組みを作り、かつ1ヶ月くらいアクセスログを残すとよいでしょう。

-

不必要なアカウントが残っている

誰も使っていない休眠アカウントや退職者のIDが残っていたことから、不正ログインの際に悪用されたケースです。不必要なアカウントは徹底的に棚卸をして消していきましょう。

-

認証が弱い

認証サーバーで文字数が短く簡単なパスワード設定を許可している状態だったことが、攻撃者の侵入を容易にしたケースです。認証が弱い部分は、アカウントログの設定を有効化し、多要素段階認証、証明書を使うなど攻撃への耐性を強化することをお勧めしています。

ランサムウェアのみならず、外部から不正侵入されるときに使われる脆弱性はほぼ共通しているので、これらの脆弱性をどうやってなくしていくかが、サイバーセキュリティー攻撃に対する有効な対策になってきます。しかし、脆弱性をなくすための特効薬はなく、地道に脆弱性を一個一個つぶしていくのが、セキュリティー対策事情の厳しいところです。

脆弱性が発生する「真の原因」

なぜ脆弱性が発生するのかについて、氷山のモデルで説明を進めます。セキュリティー事故を引き起こす脆弱性は、見えている部分だけを対応しても効果は限定的になります。脆弱性を生まないためには、氷山の下に隠れている「真の原因」への対策が必要です。例えば、パスワードの脆弱性が発生するのは、セキュリティーポリシーで強度の高いパスワードのルールが設定されていないことが原因であることもありますし、IT資産管理から漏れているサーバーがあり、そのサーバーのみパスワードが脆弱だったことが原因の場合もあります。

さらに、セキュリティーパッチ未適用の原因として、緊急性の高いセキュリティーパッチが収集されず未適用だったケース、セキュリティーパッチが必要な対象サーバーが収集できていなかったケース、IT構成管理ができていなかったためにパッチを適用すべきサーバーがどれか判断がつなかったケースも考えられます。セキュリティーのインシデント管理やBCP管理をしておらず、ランサムウェア感染した場合の報告手順が考えられていなかったために、ランサムウェアが検知できなかったということもあります。

これらのように、脆弱性をなくすためには、単に事故に直結する脆弱性だけでなく、脆弱性を発生させないための潜在的な脆弱性に対応することが重要です。これはセキュリティーガバナンスやセキュリティーマネジメント領域だけでなく、ITガバナンスやITサービスマネジメントの領域に踏み込んで対応していかないといけません。これらの対応をどのように効果的に進めるかがキーポイントです。

やることが多過ぎて脆弱性をなくせない?

多くの企業で、セキュリティー対応時には、さまざまな規制やコンプライアンスに基づいています。最近では、NIST(米国国立標準技術研究所)のCybersecurity Framework、SP800-53、SP800-171ベースに、セキュリティーポリシーが組まれています。それから、CIS(Center for Internet Security)が出しているCritical Security Controls、製造のお客様であればISA/IEC 62443、制御システムのセキュリティー基準、ISMS認証を取得しているお客様ではISO27000シリーズ、サイバーセキュリティー経営ガイドライン、金融であればFISC安全対策基準、経済安全保障推進法によるサプライチェーンにおけるセキュリティーの文脈での考慮、個人情報保護法やEU一般データ保護規則(GDPR)への対応、クレジットカードを業務で扱っている場合にはクレジットカード情報セキュリティ国際統一基準(PCIDSS)、中国に拠点がある場合の中国の個人情報保護法やサイバーセキュリティー法への考慮、ITマネジメントの観点ではITILやCOBIT、J-SOXなど、セキュリティーに求められる規制やコンプライアンス要件は限りがありません。

加えて、そもそもの要件に重複がある、使っている言葉が違う、記載レベルが異なることもあります。それらをまとめて、さまざまなセキュリティーポリシー文書を作らなければいけません。結果として管理が煩雑になり、本当の脆弱性に対応しきれない状況になっているのが、多くの企業の実態ではないかと理解しています。

セキュリティーリスク管理が煩雑となる現状課題と目指す姿

企業におけるセキュリティーリスク管理業務の現状について説明します。セキュリティーリスク管理をどのようにしているかですが、多くの企業ではリスク管理を各担当者の力量に委ねているのではないかと思います。また、最近セキュリティーリスクが多様化・散在化する状況が続いていますので、さらにセキュリティーリスク管理業務を増やさなければいけなくなっています。規制コンプライアンスを意識しなければいけないので、セキュリティーポリシーは規制コンプライアンス要件が更新される都度改訂が必要となりますし、アセスメント項目・監査手続き・教育指導の改訂も、セキュリティーポリシーの改訂に合わせて行わなければなりません。さらに、管理者層・管理者層向けのセキュリティーリスク報告は、都度さまざまなデータを集めて一から作成しています。

セキュリティー人材不足は、日本でも問題提起がされるようになっていて、数十年同じようなことが言われています。なぜセキュリティー人材不足が起きているかというと、さまざまな課題に対応する必要があり、セキュリティー以外の管理もセキュリティー担当者が一手に引き受けていることが原因です。

この状況を打破するには、セキュリティーリスク管理業務を標準化・効率化・自動化する取り組みを進めるべきです。まずはExcelの手動での管理からシステム化を進めて、その中でリスク管理を標準化します。申請・承認・依頼・確認のワークフロー機能をうまく使ったり、セキュリティー要件の紐付けについて更新・メンテナンスを自動化する環境を整えたり、監査手続きやアセスメント項目の関連文書の変更・改訂ができる環境にしたり、セキュリティーダッシュボードやレポートで経営者層向けに残存リスク・対策状況などが一目で分かる機能を持つことが、セキュリティーの脆弱性をなくすことに寄与していくと考えています。

セキュリティーリスク管理業務の標準化・効率化・自動化に取り組んでいるあるお客様では、さまざまな管理プロセスや多くの情報を1つのシステムに集約して一元管理し、効率化・自動化できるようになることを目指しています。システムの設計思想としては、CISO(Chief Information Security Officer)、事業責任者、セキュリティー担当者、セキュリティー監査部門、リスク管理部門などのセキュリティーに関わるステークホルダーが、整合性を確保したデータやプロセスを各々の役割に応じた視点で利用できるようにします。その結果として、セキュリティーの脆弱性を減らしてリスクを減らすことにつながります。

統合リスク管理プラットフォーム IBM OpenPages with Watson

セキュリティーリスク管理をする上で、みなさまはどういった課題をお持ちでしょうか。問題点は大きく3点あると考えます。1点目として、セキュリティーリスク管理が煩雑になっているということです。昨今のご時勢から何らかの取り組みをされていますが、Excelベースで対応の幅を広げれば広げるほど、実は管理が煩雑になって、オペレーションのリスクは増えてきていると感じています。2点目は、大量の規制変更情報についていけないということです。いろいろな種類の規制コンプライアンス情報があり、人力で管理していくことは至難の業です。3点目は、コンプライアンス部門、内部監査部門、IT部門といった部門をまたがっているために、セキュリティー管理が煩雑になると、統制が取りづらくなるということです。ダブりがでてくるなど無駄を感じているのではないでしょうか。

これらの課題を解消するために、GRC(ガバナンス、リスク、コンプラアンス)ツールがあります。IBMでは、OpenPages with Watson(以下、OpenPages)を提供しており、このGRCプラットフォームを全社のリスク管理に利用できます。リスクベースアプローチで、リスクを事前に定義し、リスクを低減するコントロールをし、アセスメントを定期的に回します。それによって、現状の残存リスクがどうなっているか、その残存リスクについて、リスクの度合いに応じた濃淡をつけて、その後の対策を進めることが可能になります。

OpenPagesは、リスク情報をいくつかのモジュールに分割しています。現在11のモジュールから必要なものを選択できます。理想としては全てのモジュールを導入して運用することですが、実際は1モジュールでスモールスタートして、拡張してくのが一般的です。例えば、ITガバナンスを起点として拡大するアプローチです。または、3ラインディフェンスの内部監査を起点にして、2線のオペレーショナルリスクに広げる、あるいは、最近フォーカスされているサードパーティーリスクに広げるアプローチが増えています。

ITガバナンスの機能

ITリスク管理システムはいくつかの機能があります。規制コンプライアンスのライブラリーから、ITシステムを管理単位として、ITシステムで発生するリスクをアセスメントする管理体系となっています。インベントリー管理の機能、評価を行うためのアンケートを準備してアセスメントを回す機能、イベントの管理として脆弱性やインシデントの管理、発生するものを踏まえてリスクを定量化、KPIやKRIといったインディケーターによるモニタリング、PDCAを回す機能が備わっています。

ITガバナンス機能の特長は4点あります。

-

ライブラリー自動取り組み

UCFなどのコンテンツや、NISTやISOなどのデータを管理・配信しているサービスとのシステム自動連携する口を用意しており、自動的にライブラリーに取り込みます。

-

AIアシスト

ライブラリーと管理対象であるITシステムとのマッピングが大事な要素です。人力では及び切らないところをAIのテクノロジーで実現します。IBM Watsonは自然言語を解析する力が得意技として持っていて、製品に組み込んで使える状態にしています。

-

柔軟性の高いアンケート機能

テンプレートで設問を作成できるようにしています。回答内容に応じて、リスクレーティングができ、10点20点といった重み付けができます。設定1つで切り替わり、収集した段階でリスクレーティングができます。アンケートを回す上で、多段階の承認ワークフローがあり、PDCAを潤滑に回すための機能が備わっています。

-

メトリックスの管理・可視化

ダッシュボードで可視化することで、リスクの発見といったリスクベースアプローチに寄与しています。

規制コンプライアンスのライブラリー管理とAI機能

UCFに限らず、THOMSON REUTERSやASCENT、Woltersとインターフェースできる口があり、GDPRやFISCの情報を取り込みます。AIによって、ライブラリーの規約情報を対応要件とマッピングし、ITのアセットやリスク管理を実現できます。

それ以外にも、AIを製品に組み込んでいます。社内のナレッジやノウハウをシェアするIT資産のレコメンド機能です。また、チャットボットによる、リスクに馴染みのない方や操作に迷う方に対して、対話ベースでアシストする機能があります。さらに、自動翻訳機能を組み込んでいるので、特にグローバルに拠点のあるお客様にご活用されています。

OpenPagesの導入実績と評価

OpenPagesはグローバルで300を超えるお客様に利用されています。半分は金融ですが、その他は非金融で業種は多岐に渡ります。ITリスクの観点では、GM様では内部監査を起点として、ITリスクまでを網羅的にご利用いただいています。

国内では、金融機関でCAT(Cybersecurity Assessment Tool)として採用されています。ITガバナンスやレギュレーション管理や全体のイシューマネジメントにも利用されています。さらに、サードパーティーリスク管理にユースケースの拡張を検討しています。

マーケット評価として、製品コンセプトとして、1線の現場の方でも利用できるよう、使い勝手の向上を進めておりユーザーエクスペリエンスのアワードを得ています。その他、ガートナーのMagic Quadrantでも、ITリスク分野でリーダーのポジションにあります。Watsonを組み込んでテクノロジーをフル活用しているところが、他社製品比較での特長になっています。

以上は、12月14日(水)13:00-14:00に開催されたセミナーの抄訳です。本内容に関するお問い合わせは、次のフォームにお気軽にご記入ください。

敷居もコストも低い! ふくろう販売管理システムがBIダッシュボード機能搭載

IBM Data and AI, IBM Partner Ecosystem

目次 販売管理システムを知名度で選んではいないか? 電子取引データの保存完全義務化の本当の意味 ふくろう販売管理システムは「JIIMA認証」取得済み AIによる売上予測機能にも選択肢を 「眠っているデータの活用」が企業の ...続きを読む

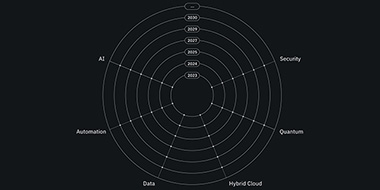

テクノロジーが向かう先とは〜中長期テクノロジー・ロードマップ

IBM Cloud Blog, IBM Data and AI

IBM テクノロジー・ビジョン・ロードマップ – IBM テクノロジー・アトラスを戦略的・技術的な予測にご活用いただけます – IBM テクノロジー・アトラスとは? IBM テクノロジー・アトラス ...続きを読む

データ・ロードマップ

IBM Data and AI

生成AIによるビジネス革新は、オープンなデータストア、フォーマット、エンジン、製品指向のデータファブリック、データ消費を根本的に改善するためのあらゆるレベルでのAIの導入によって促進されます。 2023 オープン・フォー ...続きを読む